大數(shù)據(jù)安全的階段性建設(shè)全面分析寶典

隨著大數(shù)據(jù)技術(shù)的廣泛應(yīng)用,數(shù)據(jù)已成為核心資產(chǎn),其安全性也成為網(wǎng)絡(luò)工程師、安全運(yùn)維人員及信息安全從業(yè)者關(guān)注的重中之重。大數(shù)據(jù)環(huán)境因其規(guī)模龐大、結(jié)構(gòu)復(fù)雜、處理速度快等特點,面臨著前所未有的安全挑戰(zhàn)。本文將系統(tǒng)分析大數(shù)據(jù)安全的階段性建設(shè)策略,為相關(guān)技術(shù)人員提供一份全面的實踐指南。

第一階段:基礎(chǔ)架構(gòu)與資產(chǎn)梳理

大數(shù)據(jù)安全建設(shè)的第一步是夯實基礎(chǔ)。此階段的核心目標(biāo)是明確保護(hù)對象與構(gòu)建安全基線。

- 數(shù)據(jù)資產(chǎn)盤點與分類分級:網(wǎng)絡(luò)工程師需與業(yè)務(wù)部門協(xié)同,全面梳理數(shù)據(jù)資產(chǎn),明確數(shù)據(jù)來源、流向、存儲位置及使用場景。依據(jù)數(shù)據(jù)敏感性(如個人隱私、商業(yè)秘密、公開信息)和影響程度,建立科學(xué)的數(shù)據(jù)分類分級標(biāo)準(zhǔn)。這是所有安全策略制定的前提。

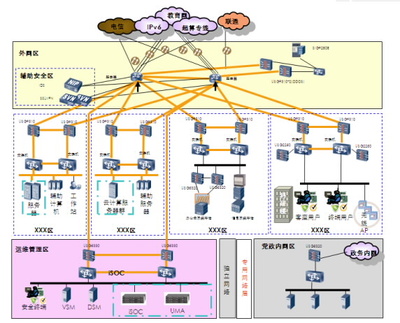

- 基礎(chǔ)設(shè)施安全加固:聚焦于大數(shù)據(jù)平臺底層(如Hadoop、Spark集群)的網(wǎng)絡(luò)安全。這包括:

- 網(wǎng)絡(luò)隔離與分區(qū):通過VLAN、防火墻策略將生產(chǎn)集群、開發(fā)測試環(huán)境、管理網(wǎng)絡(luò)進(jìn)行邏輯或物理隔離。

- 訪問控制:嚴(yán)格管理集群節(jié)點的接入認(rèn)證,實施最小權(quán)限原則。

- 組件安全配置:遵循安全最佳實踐,對HDFS、YARN、Hive、Kafka等組件的默認(rèn)配置進(jìn)行加固,關(guān)閉不必要的服務(wù)與端口。

- 身份認(rèn)證與訪問控制體系建立:集成企業(yè)統(tǒng)一的身份管理系統(tǒng)(如LDAP/AD),實現(xiàn)用戶身份的統(tǒng)一認(rèn)證。基于角色(RBAC)或?qū)傩裕ˋBAC)構(gòu)建細(xì)粒度的數(shù)據(jù)訪問控制策略,確保只有授權(quán)用戶才能訪問特定數(shù)據(jù)。

第二階段:數(shù)據(jù)生命周期安全防護(hù)

在基礎(chǔ)穩(wěn)固后,安全建設(shè)需貫穿數(shù)據(jù)“采集、傳輸、存儲、處理、交換、銷毀”的全生命周期。

- 采集與傳輸安全:確保數(shù)據(jù)攝入過程的安全。對敏感數(shù)據(jù)在源頭進(jìn)行識別,并在傳輸過程中使用TLS/SSL等加密協(xié)議,防止竊聽與篡改。

- 存儲安全:這是數(shù)據(jù)安全的核心環(huán)節(jié)。

- 加密存儲:對靜態(tài)數(shù)據(jù)(Data at Rest)實施加密,包括文件系統(tǒng)級加密、數(shù)據(jù)庫表空間加密或應(yīng)用層加密。妥善管理加密密鑰的生命周期。

- 備份與容災(zāi):建立與數(shù)據(jù)重要級別相匹配的備份策略與災(zāi)難恢復(fù)方案,確保業(yè)務(wù)連續(xù)性。

- 處理與計算安全:保障數(shù)據(jù)在計算引擎(如MapReduce、Spark)中處理時的安全。

- 計算隔離:利用容器化(如Docker、Kubernetes)或資源隊列隔離技術(shù),防止任務(wù)間惡意干擾或數(shù)據(jù)非授權(quán)訪問。

- 隱私計算技術(shù)探索:在需要融合多方數(shù)據(jù)又需保護(hù)隱私的場景,可引入聯(lián)邦學(xué)習(xí)、安全多方計算、可信執(zhí)行環(huán)境(TEE)等前沿技術(shù)。

- 交換與共享安全:數(shù)據(jù)對外提供或內(nèi)部跨部門流動時,需實施脫敏、審計和水印技術(shù)。數(shù)據(jù)脫敏可在確保業(yè)務(wù)邏輯的同時遮蔽敏感信息;數(shù)據(jù)水印則可用于泄露溯源。

- 銷毀安全:建立明確的數(shù)據(jù)銷毀制度,對存儲介質(zhì)進(jìn)行物理粉碎或多次覆寫,確保數(shù)據(jù)不可恢復(fù)。

第三階段:持續(xù)監(jiān)控與智能響應(yīng)

動態(tài)的安全威脅需要動態(tài)的防御體系。此階段旨在提升安全運(yùn)維的主動性和智能化水平。

- 集中化安全審計與日志分析:匯集大數(shù)據(jù)平臺各組件、應(yīng)用系統(tǒng)及基礎(chǔ)設(shè)施的安全日志,利用SIEM(安全信息與事件管理)系統(tǒng)或大數(shù)據(jù)分析能力自身,建立用戶行為基線,實時監(jiān)控異常訪問、大規(guī)模數(shù)據(jù)導(dǎo)出、權(quán)限濫用等高風(fēng)險行為。

- 數(shù)據(jù)安全態(tài)勢感知:構(gòu)建統(tǒng)一的數(shù)據(jù)安全儀表盤,可視化展示數(shù)據(jù)資產(chǎn)分布、風(fēng)險狀況、攻擊嘗試、策略執(zhí)行效果等,實現(xiàn)安全態(tài)勢的可視、可知、可控。

- 威脅檢測與智能響應(yīng):結(jié)合機(jī)器學(xué)習(xí)算法,對海量日志和流量進(jìn)行分析,自動識別潛在的內(nèi)部威脅(如離職員工竊取數(shù)據(jù))和外部攻擊(如針對API的數(shù)據(jù)爬取)。建立安全事件自動化響應(yīng)(SOAR)流程,實現(xiàn)部分威脅的自動閉環(huán)處置。

- 合規(guī)性持續(xù)監(jiān)測:針對GDPR、個人信息保護(hù)法等法規(guī)要求,定期自動生成合規(guī)性報告,檢查數(shù)據(jù)訪問是否符合“最小必要”原則,確保安全建設(shè)始終滿足監(jiān)管要求。

與展望

大數(shù)據(jù)安全建設(shè)并非一蹴而就,而是一個需要持續(xù)迭代、與業(yè)務(wù)和技術(shù)發(fā)展同步演進(jìn)的系統(tǒng)工程。網(wǎng)絡(luò)工程師、安全運(yùn)維及信息安全專業(yè)人員需緊密協(xié)作,從基礎(chǔ)架構(gòu)安全入手,逐步構(gòu)建覆蓋數(shù)據(jù)全生命周期的縱深防護(hù)體系,并最終邁向以智能分析為核心的主動防御階段。通過這種階段性的、全面的建設(shè)思路,方能有效應(yīng)對大數(shù)據(jù)時代復(fù)雜多變的安全挑戰(zhàn),真正守護(hù)好企業(yè)的數(shù)據(jù)生命線。

(本文由課課家教育提供知識支持,旨在為網(wǎng)絡(luò)與安全領(lǐng)域從業(yè)者提供系統(tǒng)性參考。)

如若轉(zhuǎn)載,請注明出處:http://www.stud.net.cn/product/743.html

更新時間:2026-01-09 09:28:13